通过《系统级汽车架构安全分析方法》1~4篇(文章链接见文末),我们基本已经了解 SAAN(汽车信息安全分析) 的方法和基本概念,并通过 SAAN 完成了概率模型建模,最后对模型进行了属性分析。

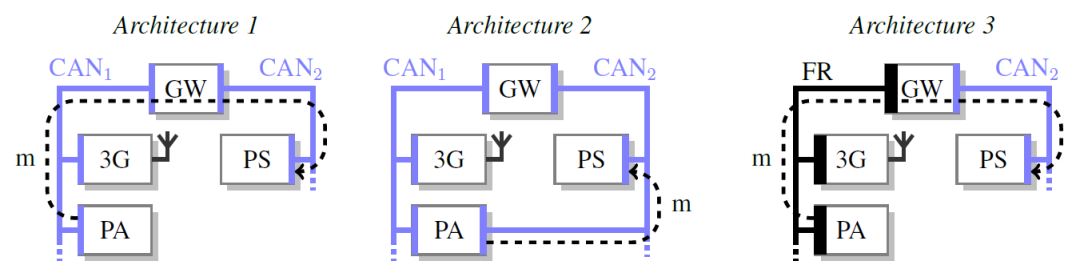

在本文,我们将介绍一组架构实例,将该框架应用于基于三种架构(图1)的案例研究,通过此研究体现 SAAN 分析方法的潜力,并用概率模型检查工具 PRISM 对 SAAN 进行检查。

GW - gateway, PS - power steering, PA - park assist, 3G - telematics unit, CAN - controller area network, m - message stream, FR - FlexRay

图1:三种不同的架构,用于比较三种安全性;架构1在与远程信息处理单元所在的同一条总线上传输消息

在传统的台式电脑上,使用英特尔Xeon四核处理器,速度为3.2GHz,对架构中一个属性的

本文评估了三种不同的架构,这些架构是基于真实世界系统搭建的。在这里,只考虑整车架构相关的子系统。所考虑的架构包括由网关连接的两个总线系统、一个远程信息处理单元和一个自动泊车辅助应用,包括2个ECU。自动泊车辅助已被简化为在泊车辅助控制器和车辆的动力转向器之间传输的一个信息流。

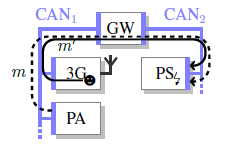

架构和组件评估。架构1类似于下图中的例子。假设该系统的信息安全不是最佳的,还有两种替代架构。在架构2中,报文流

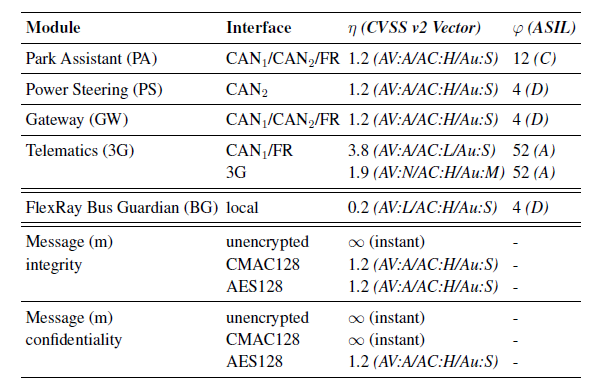

可以在表1中找到我们例子中的漏洞和补丁率。我们假设网关和远程信息处理单元等关键的ECU都是经过加固的,可以防止攻击。报文m的利用率取决于所使用的信息安全特性。我们考虑三种变体:第一种未加密,第二种基于密码的信息认证码(CMAC)和第三种128位密钥的高级加密标准(AES)。未加密的信息会立即被利用,而受CMAC保护的信息可以提供完整性,而受AES保护的信息可以确保保密性。

所有设备的修补率都基于ASIL评估。所得数值列于表1。

表1:可被利用率和修补率的安全性评估结果。网关、远程信息处理单元和FlexRay总线守护器等设备都经过特别加固,可抵御黑客攻击。信息评估取决于要评估的模式(完整性、机密性)。消息可用性是通过底层总线系统寻址。

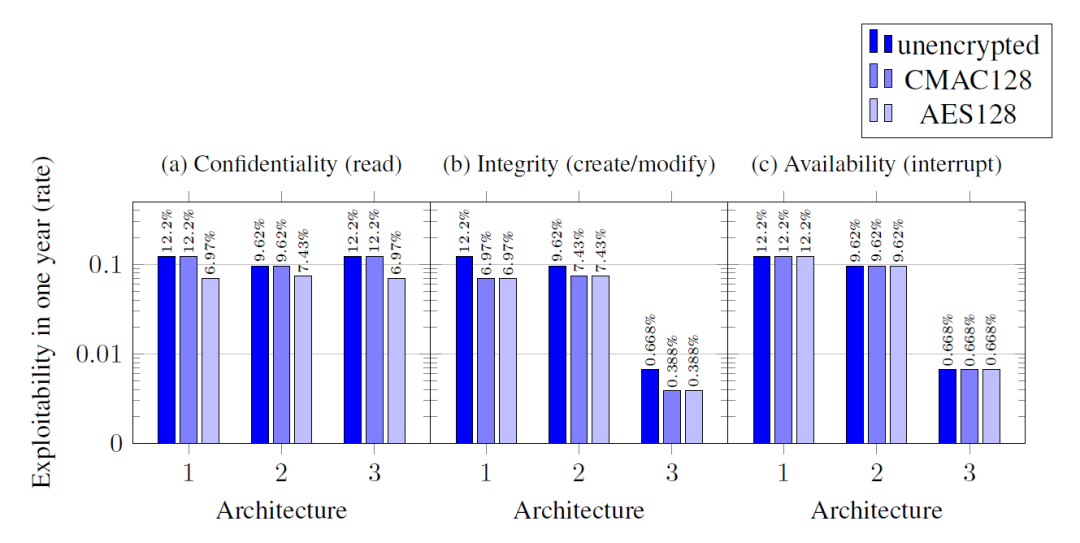

结果。图2为分析结果。从结果可以看出,CMAC 128的加密散列只提高了完整性方面的信息安全,而AES 128的加密则对完整性和保密性均有效。这个结果验证了,加密散列只能防止信息创建,而加密能防止信息的读取。

图2:架构分析的结果如图1所示。我们分析消息

从图2可以看出,无论是加密散列还是加密都没有显著提高信息安全值。这个结论和我们的直观感受有点不一致。原因是:黑客入侵泊车辅助系统(PA),加密散列和加密分别受到影响,从而失去了效力。特别是由于PA的ASIL值具有相对较低的修补率,导致设备的可被利用性很高。

此外,与架构1相比,架构2并没有显著提高安全性,在某些情况下甚至变得更糟。PA和网关(GW)的低修补率导致这些设备具有较高的可被利用性,从而使

在FlexRay中,现有的带宽是以时间触发的方式划分的。设备只能在自己的槽位中传输,因为总线保护器拒绝在其他槽位中传输。这种安全措施对信息安全也有很大的影响,因为设备不能在其他时间段恶意传输信息。从而实现了攻击面的整体减少,之所以攻击面整体减少,因为作为通信的一部分或总线保护器的设备需要被渗透到攻击报文

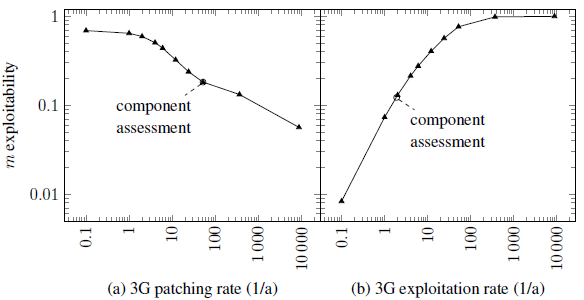

为了评估不同的被利用率和修补率的影响,我们分析了架构1中报文

图3:探索参数以评估对完整体系结构安全性的影响:在(a)中,入口点的修补率是变化的,而在(b)中,远程信息处理ECU采用了不同的安全性,从而形成了车辆攻击的起点。

如图3所示,结果呈现出指数行为。因此,我们可以得出结论:虽然反被利用/补丁频谱下限的变化对系统有相当大的影响,但更高的速率并不能显著地帮助优化信息安全。假设可被利用性的阈值为0.5%,对于一个没有其他访问方法的联网ECU来说,合理的修补率约为

可以对架构中的每一个元素进行这样的分析。根据该架构,设备可以对攻击进行加固,或者整车厂(OEM)和供应商之间签订合同,商定修补率。

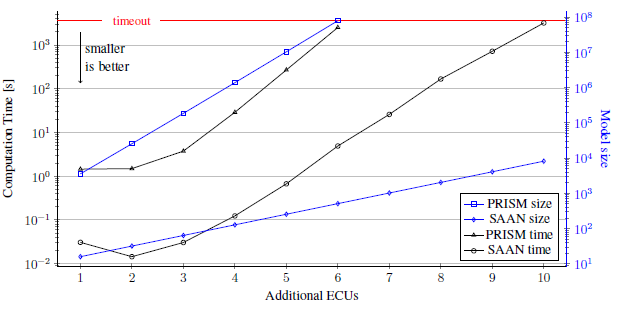

为了评估 SAAN 的可扩展性,我们建立多个不同规模的架构,并使用 SAAN 和综合的模型还原来验证这些架构。为了便于比较,我们将相同的架构输入到一个通用的概率模型检查工具中,在我们的案例中采用的是PRISM。所有的计算都是在英特尔Xeon E5-1620主频为3.60GHz、32GB内存的工作站上进行的。

从一个有两个连接ECU的单总线开始评估。这些ECU已建模,并带有接口。我们的测量中增加了这个基本系统中的ECU数量。所有ECU都连接到同一总线上。一旦被测框架(SAAN,PRISM)达到一小时的超时时间,评估就会停止。要检查的属性被定义为第一个ECU的输出接口被利用的时间。

结果如图4所示,我们按对数比例计算,可以清楚地看到,在所有测试用例中,SAAN的计算时间比PRISM的计算时间多出两到三个数量级。此外,SAAN中的矩阵大小比PRISM小了5个数量级。模型合成所需的更复杂的计算所抵消了在SAAN中较小的矩阵大小获得的一些计算时间优势,因此导致五个数量级矩阵计算速度提高了两到三个数量级。

图4 通用模型检查器(PRISM)与SAAN的综合模型尺寸和计算时间比较。计算时间包括模型综合和检查。数值越低越好。SAAN在计算时间和矩阵尺寸方面明显优于PRISM。

虽然PRISM仅在增加6个ECU后就达到了设定的1小时超时时间,SAAN却可以增加10个ECU。因此,SAAN能够在完整的功能集群上运行。需要注意的是,SAAN中增加9个ECU的矩阵大小和PRISM增加1个ECU时的要求是相同的数量级。

需要注意的是,要评估的属性和选择的汽车架构对计算时间有影响。所选的待评价属性

所选择的架构会进一步影响计算时间,因为较大的架构提供了更大的状态空间减少潜力。通常情况下,系统中的每一个组件都可以减少状态,因此在通用方法中,模型尺寸的增长比SAAN中的增长更快。然而,即使对于小型架构,如三个ECU和一条总线,计算时间的优势也是两个数量级,如图4所示。

总而言之,针对汽车领域的特定领域方法,在相同架构输入的情况下,比通用解决方案的性能提高了多个数量级。这使得设计的方案能够验证多达12个ECU的完整功能集群的信息安全。

在本系列中,我们提出了一种汽车通信架构的信息安全分析方法。通过在设计时对系统级架构进行分析,我们可以从保密性、完整性和可用性方面量化每个元素的安全性。该分析的结果可以帮助决策整体架构的设计和组件的安全能力。首次确定了单个组件对架构整体信息安全的影响。我们通过生成相应的马尔科夫模型来分析一个架构。通过对组件的信息安全评估来确定边缘权重。

我们定义了信息安全属性,并通过概率模型检查器分析属性。结果表明,这种方法可以用来发现架构中的信息安全缺陷,而这些缺陷无法在组件或子系统级别上识别。通过在应用于汽车网络的综合中实现模型还原和有针对性的模型检查器,解决了可扩展性和性能问题等实现难题。我们引入了一套规则,描述了现有网络中的安全依赖性。有了这套规则,我们能够将模型的大小减少5个数量级,将模型合成和检查的计算时间减少3个数量级。

我们未来的研究方向是将寻求进一步提高性能。有了更高的性能后,我们就能够分析像以太网这种更精细的模型和更复杂的系统。此外,我们将能够在安全分析的基础上,生成一套汽车架构的最佳实践。我们计划将信息安全和可靠性分析以及ECU内部信息安全措施整合在一起。此外,我们将采用SAAN框架作为评估基础,在信息安全的基础上优化汽车网络。