文:岡 健五,译:牛喀网

V2X通信就像人的听觉

汽车V2X通信等同于人类五感的“听觉”。也就是说,车辆从其他车辆或者基础设施”听取”消息。这样,驾驶员不需要用眼睛看,就可以获取周围的环境信息。

例如,在驾驶员无法直接确认的情况下,前方的两个或三个车辆在制动的时候可以自动通过V2V通信通知其他车辆,收到通知的汽车驾驶员,即使看不到正在刹车的汽车,如果能对这些信息作出适当的反馈,也有充分的时间提前做好制动的准备。

另外,通过基础设施,检测到交叉路口横穿马路的行人,可以通过V2I发送消息给准备左转或者右转的车辆。

V2X通信随着自动驾驶技术的实用化,将会发挥越来越重要的作用。高级自动驾驶汽车可以根据V2X信息,自动采取制动措施。

所以,V2X通信对安全的要求是显而易见的。如果攻击者每天都在不断的发伪消息,驾驶员就不再相信V2X通讯的内容,忽略各种警告,就会导致没有注意到正确的警告信息而发生事故。

在自动驾驶的情况下,使用V2X通讯网络攻击云端服务器则是更危险的。因为汽车是按照V2X通信的内容判断行驶路线的,攻击者使用伪消息误导车辆发生误判是非常有效的。可以影响车辆的自动制动和自动停车功能。这将触发交通事故,给车辆的乘员安全造成严重后果。

<图片来源:美国交通运输省>

因而,从外部来看,这些外部信息可以威胁到车辆的安全,V2X通信的安全是必要的。

另外一个关注点是,从驾驶员的角度看,V2X通信有可能带来隐私权被侵犯的问题。含有个人信息的消息从车辆发送到外部时,很容易被跟踪,对驾驶员来说是很严重的隐私问题。

基于PRESERVE的研究结果持续开发

从2011持续到2014年年底的欧盟研究项目—PRESERVE(Preparing Secure V2X Communication Systems)引起了国际关注。该项目的目的是研究车辆的无线通信,也就是V2X通信的安全问题及有效的解决方案。

项目除了对V2X汽车网络安全做了基础研究之外,还研究了汽车网络安全的实现,试验和导入方法。所以业内普遍期待PRESERVE的研究成果能实现市场化。

PRESERVE的研究主题包含了消息处理相关的安全软件堆栈,加密加速器,实现安全密钥硬件存储的ASIC,公钥基础设施相应的安全后端等。

美国和欧洲正在验证PRESERVE的安全解决方案的可扩展性和可行性。

PRESERVE的研究结果也对IEEE 1609.2,ETSI TS(EuropeanTelecommunications Standards Institute Technical Specification)103 097等国际标准的发展做出了重要贡献。

IEEE 1609.2的“Wireless Access in Vehicular Environments(WAVE)-Security Services for Applications and Management Messages”标准已经成为V2X通信中应用和管理信息的安全服务,定义了安全信息的格式。美国的V2X通信以IEEE 1609.2为基准,欧洲则以ETSI TS 103 097为基准。ETSI TS 103 097描述了ITS系统通信相关的安全标头和证书格式。

2种被采用的证书

确保V2X通信安全的系统要满足以下两个条件,

确认消息来自合法的发送设备

确认消息传输过程中没有被修改

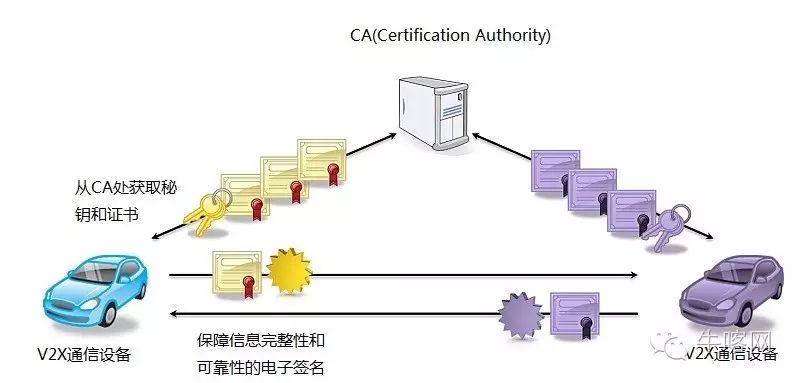

在PKI解决方案的应用方面,如果将受信任的证书颁发机构(CA:CertificateAuthority)作为信任锚,各个执行V2X通信的设备则可以从CA获取证书和秘钥。

例如,有一辆汽车向其他车辆发送消息,我们考虑两台通信设备之间的数据交换。送信端的V2X设备为了确保信息的完整性和可靠性,会添加电子签名,CA会给消息发放相应的证书和秘钥。接收端的V2X设备会验证收到的证书是否是CA发行的,还会使用证书中的公钥对收到的消息的可靠性进行验证。

采用这种方法,可以满足之前提到的两个要求。但是如果V2X通信设备一直使用相同的秘钥,并被黑客跟踪到,那么也可能带来隐私侵犯或者云端攻击的危险。为了避免这种情况发生,一般采用永久证书和化名证书两种证书的处理方式。

化名证书的发放机制

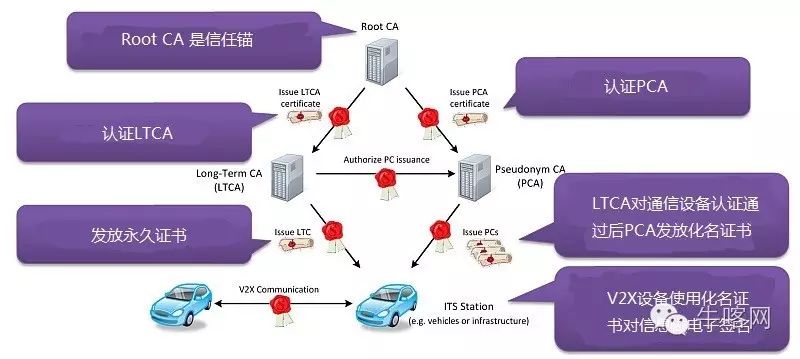

使用两种证书则意味着要使用两个CA。永久CA(LTCA)和化名CA(PCA)。永久证书是V2X设备永久使用的ID,一般到V2X设备报废为止,只发放一次LTCA。

一方面,在LTCA给V2X设备认证通过并发放永久证书后,PCA可以给该设备发放多个化名证书。V2X设备之间通信时使用化名证书。因为一台设备有多个化名证书,隔一段时间就可以更换证书。这样跟踪通信内容就变得很困难,可以起到保护隐私安全的作用。

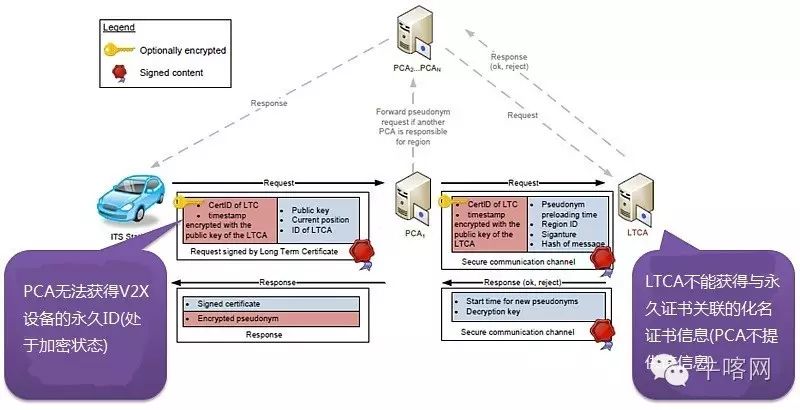

化名证书也不是一直持续使用,用过一段时间以后,V2X设备可以请求发放新的化名证书。发出请求的时候要使用永久证书和公钥加密。因为PCA无法解密加密的部分,所以请求设备的永久ID无法被获取。

然后PCA将请求发送给LTCA,LTCA使用秘钥解密该请求,并确认永久证书,判断是否可以给该V2X设备发放化名证书。

但是,因为PCA不向LTCA提供化名证书信息,LTCA不能获取目前与该永久证书相关联的化名证书的信息,只判断是否允许发放化名证书,并将判断结果发送给PCA。在获得许可的情况下,由PCA向V2X设备发放化名证书。

当然,LTCA并不知道哪个V2X设备是否发放了化名证书,仅仅通过CA无法知道永久证书和化名证书的关联性,这样V2X设备的隐私安全就得到了保护。

考虑到通信负荷,硬件基础很重要

采用这种机制确保汽车网络安全的话,要满足多个要求。比如,化名证书需要有多个。现在考虑一周20到40个化名证书(为了减少V2X设备被跟踪的时间,在一定时间内顺序使用20-40个化名证书)。

结果,一年要使用1000-2000个化名证书。这些证书要在通信设备中保存,需要基于安全硬件的特殊的存储(保管秘钥和证书的数据库)来保护这些信息。

另外,V2X通信中,在进行与安全相关的通信时,对性能要求极高。现在的规范中,一秒钟大约要处理200-400帧(相当于一台车向周围的20-40台车每秒各发送10帧)数据。当然,实际情况可能跟主机厂的设计有关。

V2X通信设备的签名认证处理过程负荷更大,如果单单使用普通计算机软件处理,花费的时间较多,通信延迟太长会给通信设备造成瓶颈。为了避免这种情况,需要在特殊的安全硬件基础上,采用加密加速器。

总之,对于V2X通信设备的硬件,拥有安全的秘钥存储和基于硬件的加密加速器是必要的。